Keycloak Sunucu Yapılandırması

Ön koşul olarak makinenizde çalışır durumda bir Keycloak sunucunuzun olması gerekir. Keycloak sunucusundaki genel arayüze bağlı güvenilir bir SSL sertifikası bulunmalıdır. Daha fazla bilgi için Sunucu Kurulum ve Yapılandırma Kılavuzu'na bakın.

Keycloak sunucusunu kurmak için aşağıdaki adımları izleyin:

- Yeni Bir Realm Yaratın

- Kullanıcı Federasyonunu Ayarla (İsteğe Bağlı)

- Grup Ekle (İsteğe Bağlı)

- Openid-connect İstemcisi oluştur

- Kapsam Oluştur

- Kapsam için Eşleyiciler Oluşturun

- Client'a Kapsam Atayın

Yeni Bir Realm Yaratın

Aşağıdaki adımları gerçekleştirin:

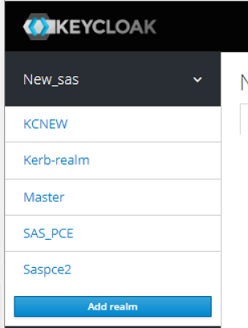

- Keycloak yönetici konsoluna giriş yapın, sol bölmedeki açılır menüden Realm ekle'ye tıklayın.

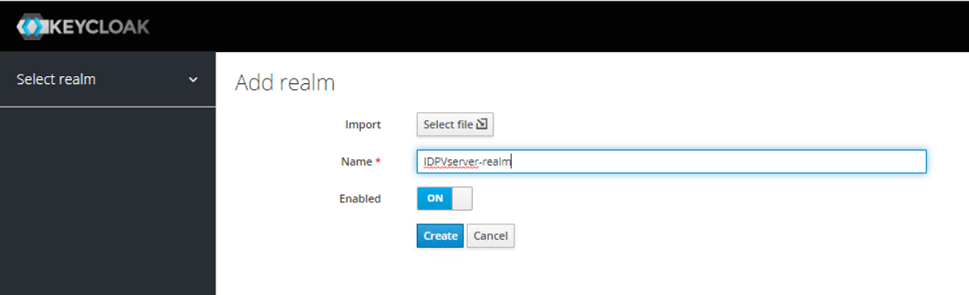

- Ad alanına bir ad girin ve Oluştur'u tıklayın .

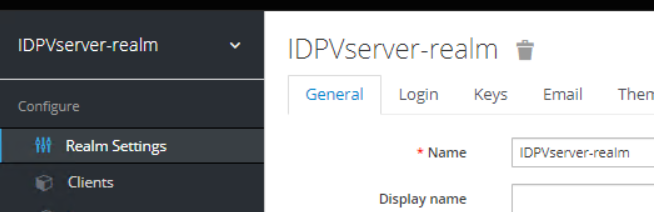

- Sol bölmede bu alanı seçin ve Bölge Ayarları'na tıklayın .

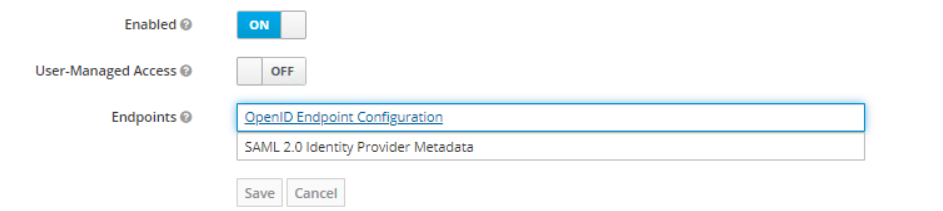

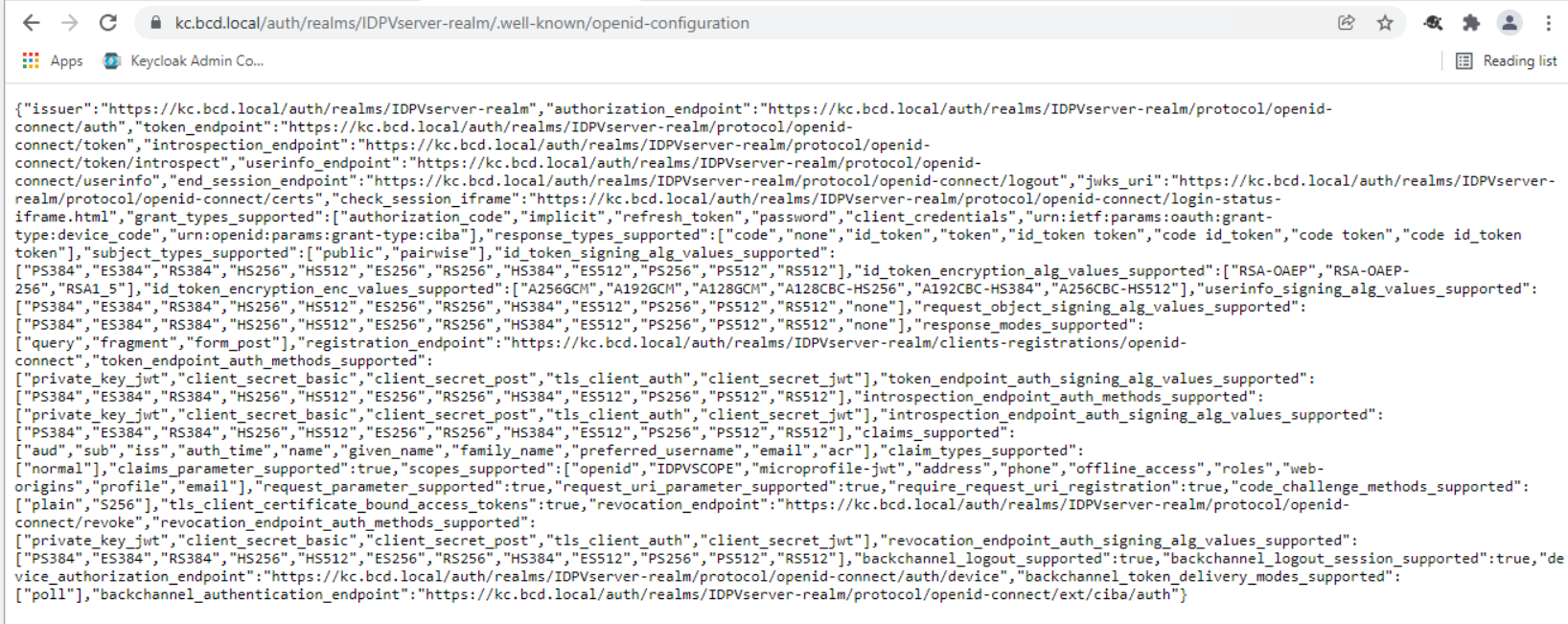

- Uç Noktalar > OpenID Uç Nokta Yapılandırması'na tıklayın .

Aşağıda gösterildiği gibi bu alanla ilgili meta verileri içeren yeni bir pencere görüntüler:

Aşağıda gösterildiği gibi bu alanla ilgili meta verileri içeren yeni bir pencere görüntüler:

NOTSafeNet IDPrime Sanal İstemcisi yalnızca güvenilir uç noktalara bağlandığından, localhost dışında güvenilir bir SSL sertifikası kullandığınızdan emin olun.

Kullanıcı Federasyonunu Ayarla (İsteğe Bağlı)

Aşağıdaki adımları gerçekleştirin:

Bu entegrasyon için veri deposu olarak Active Directory'yi (AD) kullanın ancak uygun herhangi bir veri deposunu da kullanabilirsiniz.

Keycloak sunucusunun hangi kullanıcıların kimliğinin doğrulanabileceğini ve kimlik doğrulamalarını nerede arayacağını bilmesi için bu bölge için yeni bir veri deposu ekleyin.

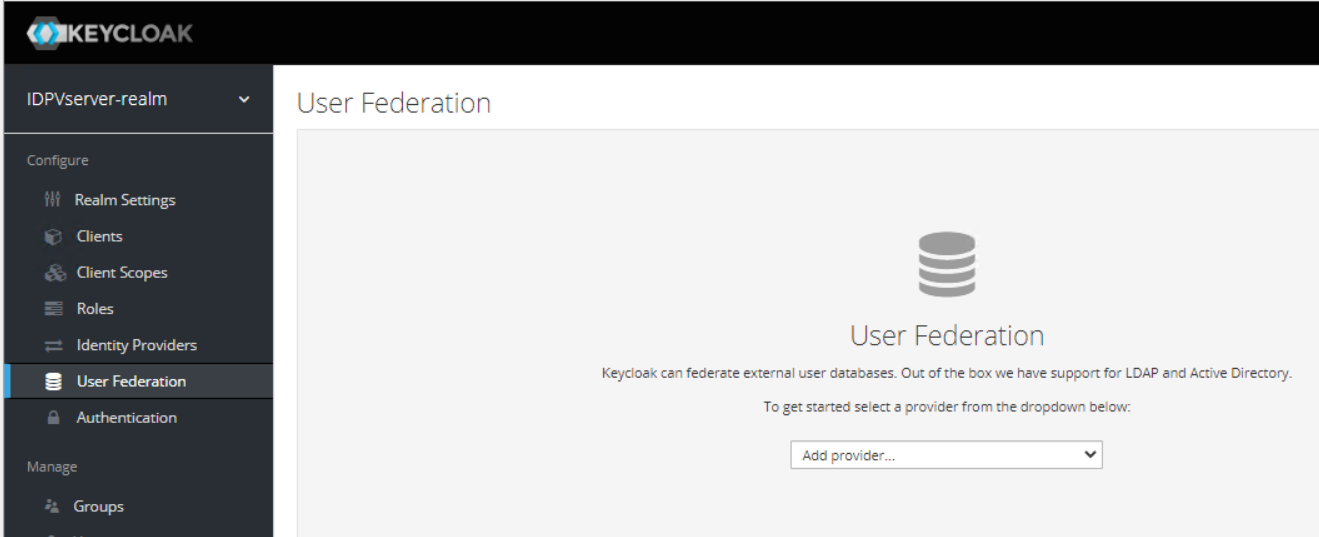

- Sol bölmede bu alanı seçin ve Kullanıcı Federasyonu öğesine tıklayın

Kullanıcı Federasyonu Kimliği sağ bölmede görüntülenir.

- Sağlayıcı ekle > LDAP'yi tıklayın. Bu, LDAP veri deposu ayarları sayfasını görüntüler.

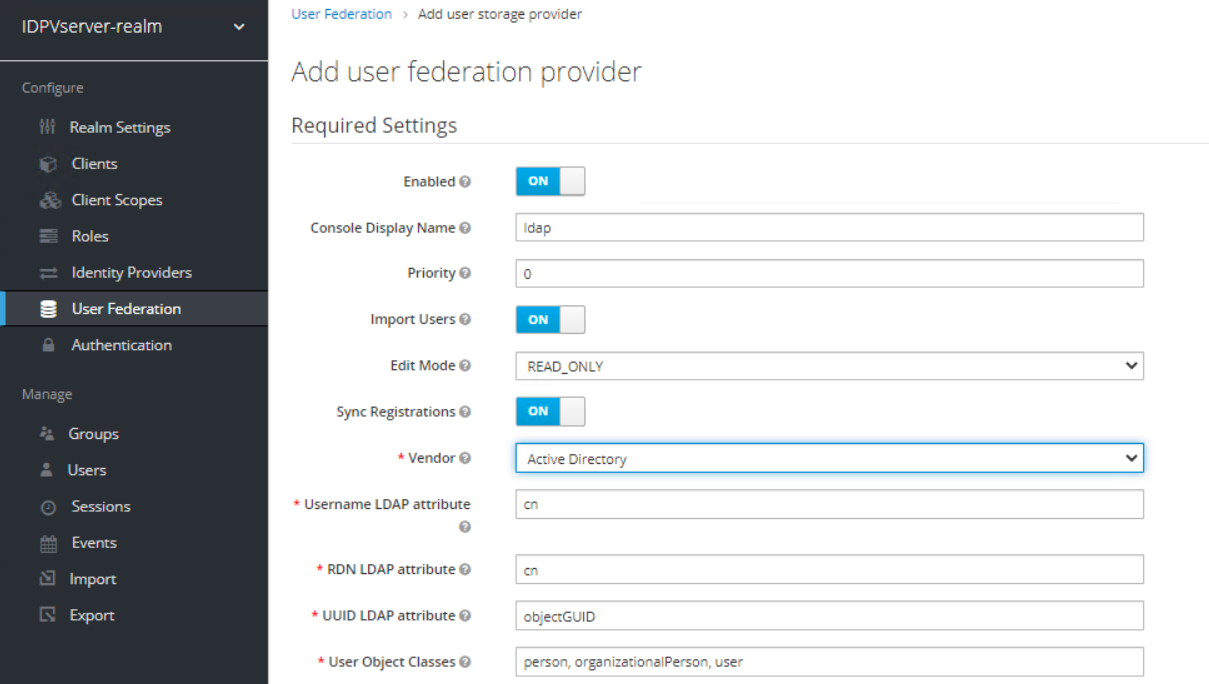

- Aşağıdaki ayrıntıları sağlayın:

- Düzenleme modu : Aşağıdaki modlardan herhangi birini seçin:

- Read_Only'yi seçin : Kullanıcı özelliklerinin LDAP deposuyla tekrar senkronize edilmesi gerekmiyorsa.

- Yazılabilir'i seçin : Kullanıcı öznitelikleri LDAP deposuna geri yazılabiliyorsa.

- Senkronize Edilmemiş'i seçin : Kullanıcı verileri yalnızca içe aktarılıyorsa ve LDAP ile tekrar senkronize edilmiyorsa.

- Kullanıcıları İçe Aktar : Etkin.

- Kayıtları Eşitle : Etkin.

- Vendor : İster AD'yi ister başka bir LDAP mağazasını kullanıyor olun.

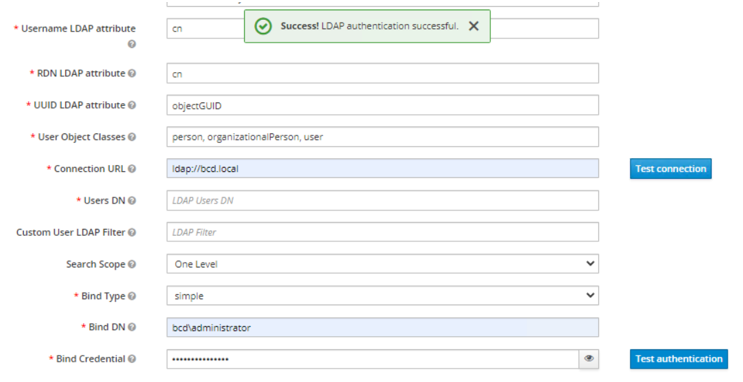

- Bağlantı URL'si : Veri deposuna LDAP bağlantı URL'sini sağlayın.

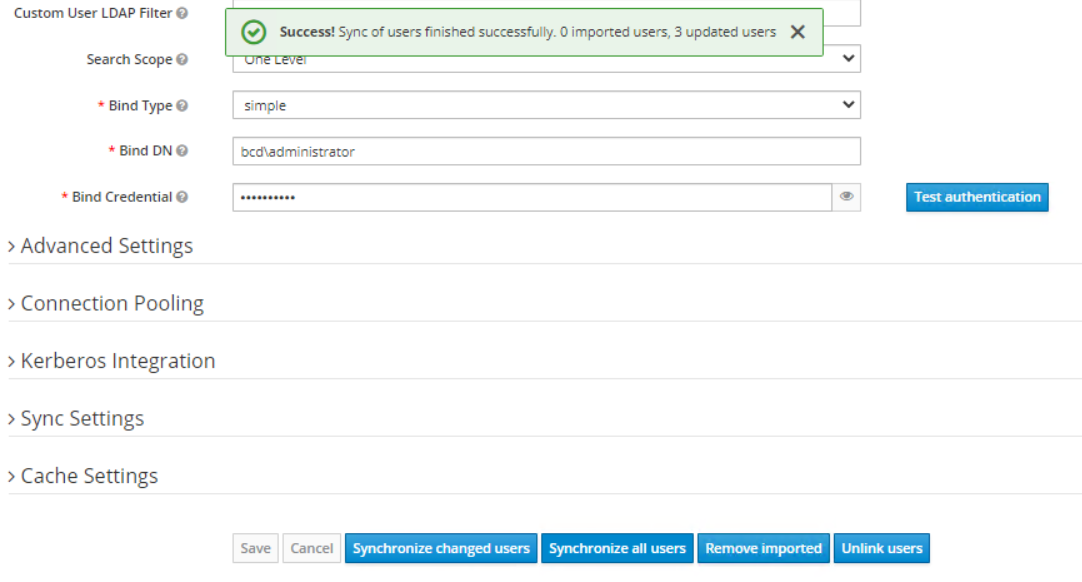

- Bind DN : AD Store'daki kayıtları senkronize etmek için kullanılan hizmet hesabının kullanıcı adı.

- Kimlik Bilgilerini Bağla : AD mağazasındaki kayıtları senkronize etmek için kullanılan hizmet hesabının şifresi.

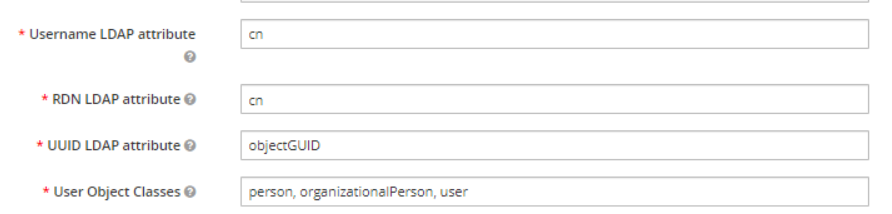

Vendor alanında Active Directory seçildiğinde, Ayarlar sayfasındaki bazı alanlar otomatik olarak doldurulur: TLS kimlik doğrulaması, bağlantı havuzu oluşturma, Kerberos veya senkronizasyon ayarları gibi ek yapılandırmalar için:

Vendor alanında Active Directory seçildiğinde, Ayarlar sayfasındaki bazı alanlar otomatik olarak doldurulur: TLS kimlik doğrulaması, bağlantı havuzu oluşturma, Kerberos veya senkronizasyon ayarları gibi ek yapılandırmalar için:

- Düzenleme modu : Aşağıdaki modlardan herhangi birini seçin:

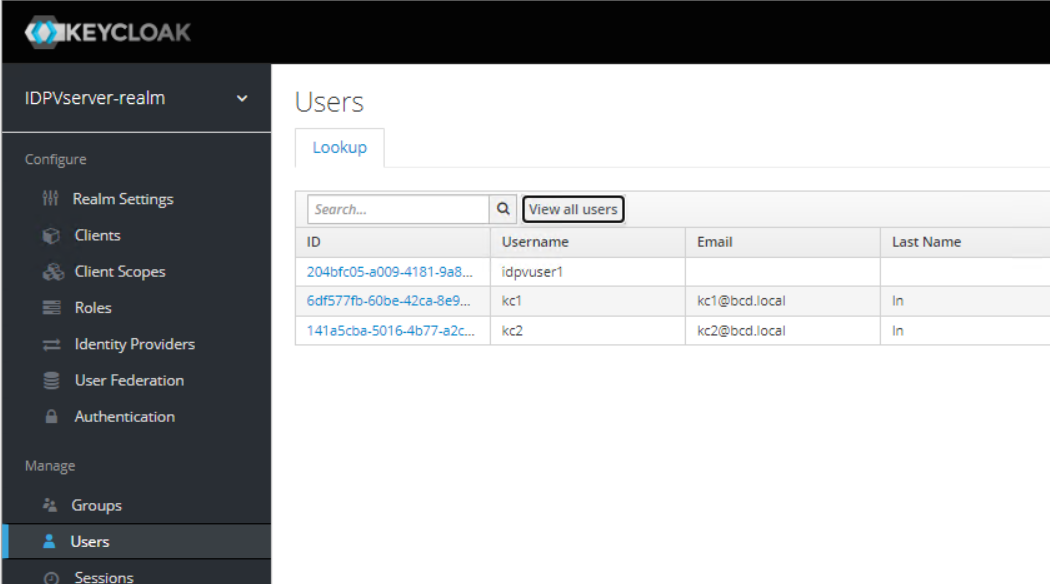

- İşiniz bittiğinde, Tüm kullanıcıları senkronize et 'i tıklayın. Bu, kullanıcıları bu bölge için Kullanıcılar altında Keycloak Veritabanına ekleyecektir :

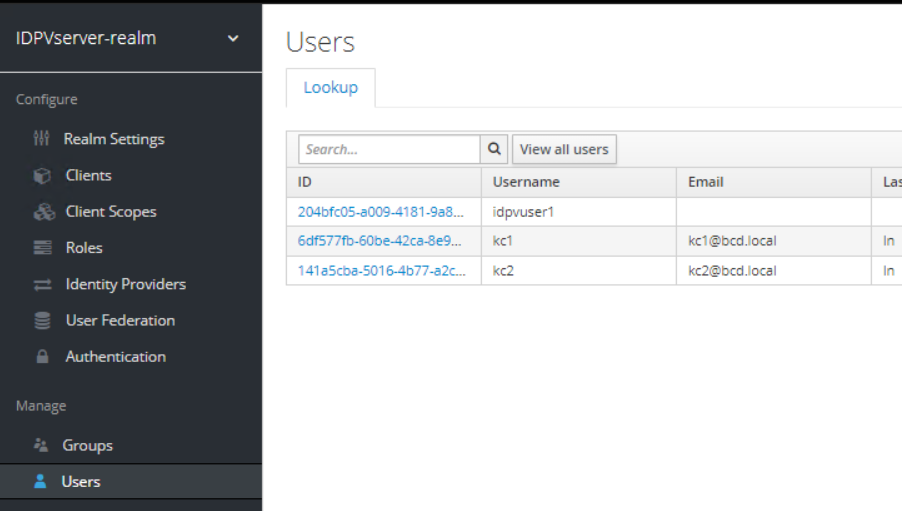

- Sol bölmedeki Yönet bölümünün altında Kullanıcılar'ı seçin .

- Sağ bölmede, Keycloak veritabanındaki tüm senkronize edilmiş kullanıcıları görmek için Tüm kullanıcıları görüntüle'ye tıklayın.

- Grup bilgilerini AD'den senkronize edin (isteğe bağlı)

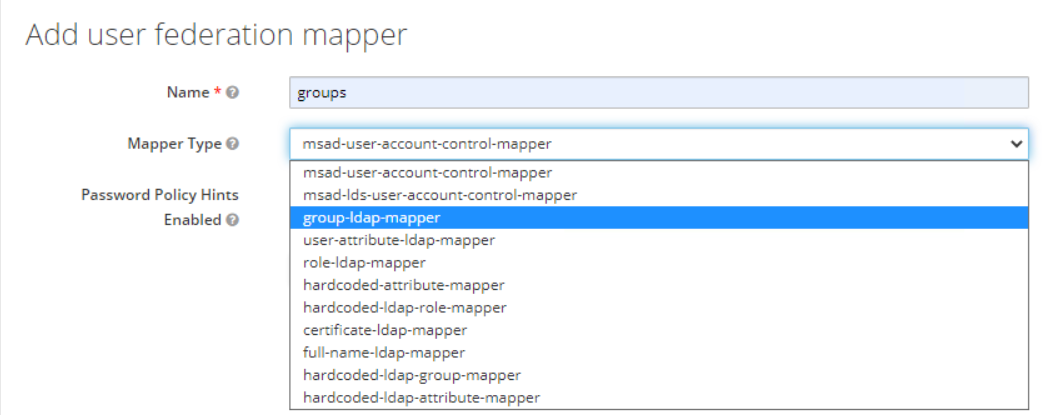

- Eşleyiciler'e ve ardından Oluştur'a tıklayın .

.

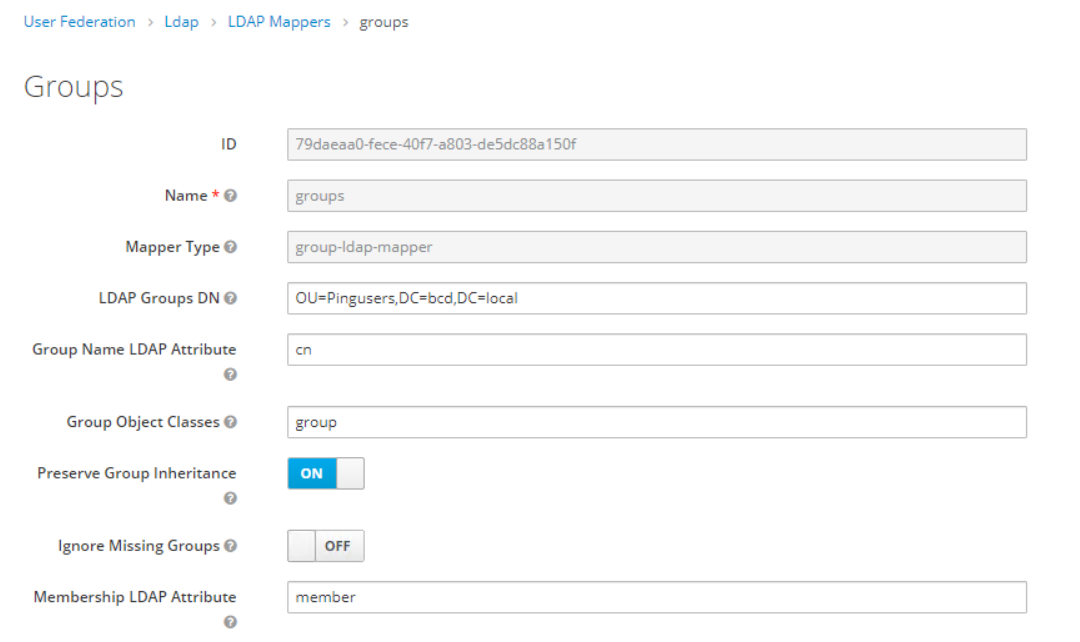

. - Eşleştirici Türünü grup-ldap-eşleyici olarak seçin .

.

. - LDAP Grupları DN parametresinin değerini girin.

- Geri kalan parametreleri gereksinime göre değiştirin veya varsayılan ayarı koruyun. Kaydet'i tıklayın .

- Eşleyiciler'e ve ardından Oluştur'a tıklayın .

Grup Ekle (İsteğe Bağlı)

OLUMSUZ

Grup bilgileri AD'den senkronize ediliyorsa aşağıdaki adımlar gerekli değildir.

Kullanıcıları ve yöneticileri tanımlamak için iki yeni grup oluşturun.

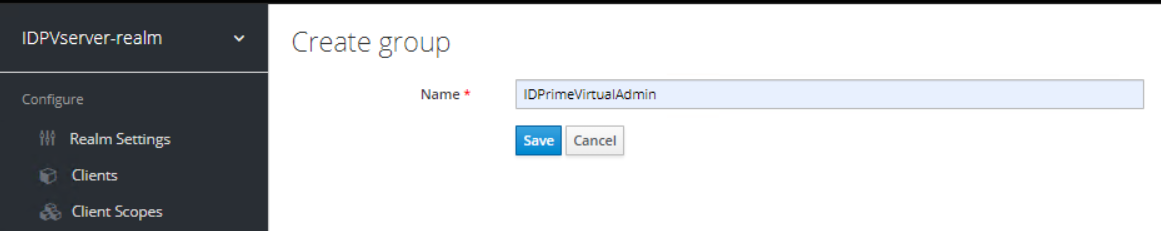

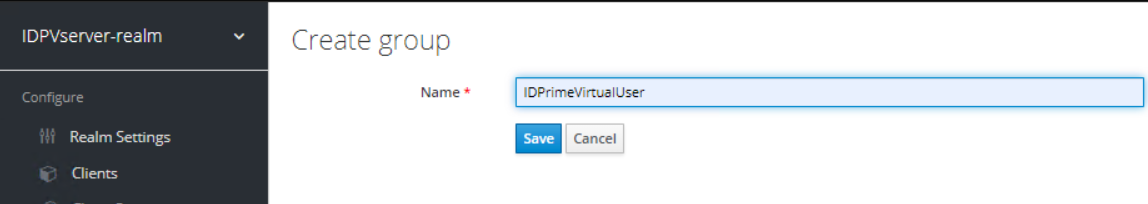

- Bölgeyi seçin > Kullanıcı Grupları > Yeni'yi tıklayın .

- Ad alanına bir ad girin ve Kaydet'i tıklayın .

- Yönetici olarak IDPrimeVirtualAdmin'i girin:

- Normal kullanıcılar için IDPrimeVirtualUser girin:

Benzer şekilde, gerekirse IDPrimeVirtualProvisioningAdmin ve OfflineTokenEnableGroup için bir grup oluşturun.

Benzer şekilde, gerekirse IDPrimeVirtualProvisioningAdmin ve OfflineTokenEnableGroup için bir grup oluşturun.

- Yönetici olarak IDPrimeVirtualAdmin'i girin:

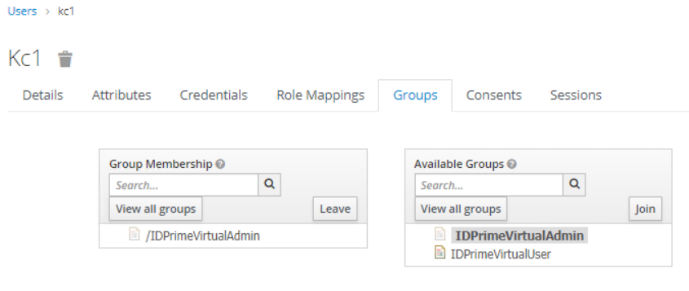

- Kullanıcıları ilgili gruplara atayın.

- Sol bölmedeki Yönet bölümünün altında Kullanıcılar'ı seçin .

- Sağ bölmede kullanıcıyı seçin.

- Gerekli grubu kullanıcıya atayın.

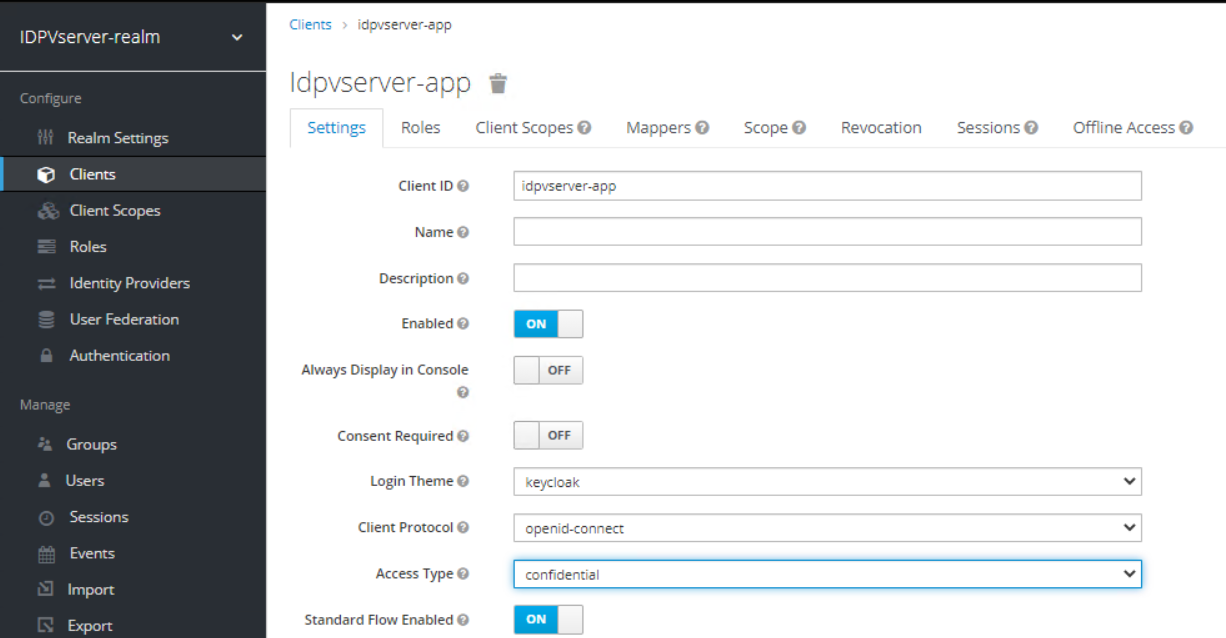

Openid-connect İstemcisi oluştur

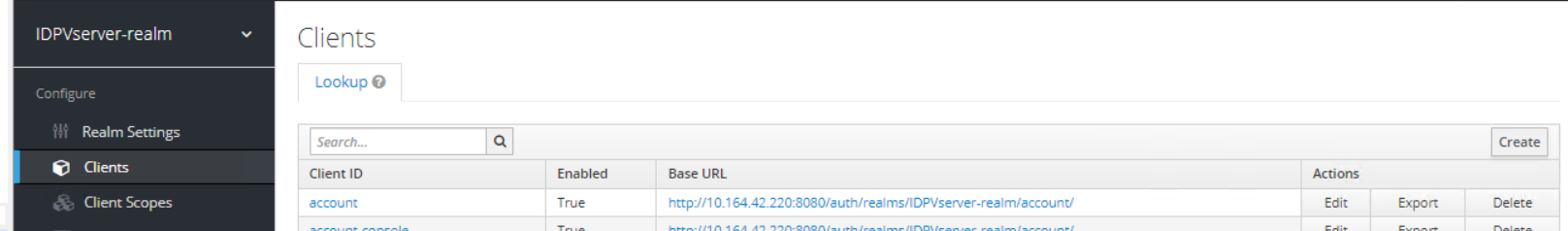

- Sol bölmede bölgeyi seçin ve İstemciler'i seçin .

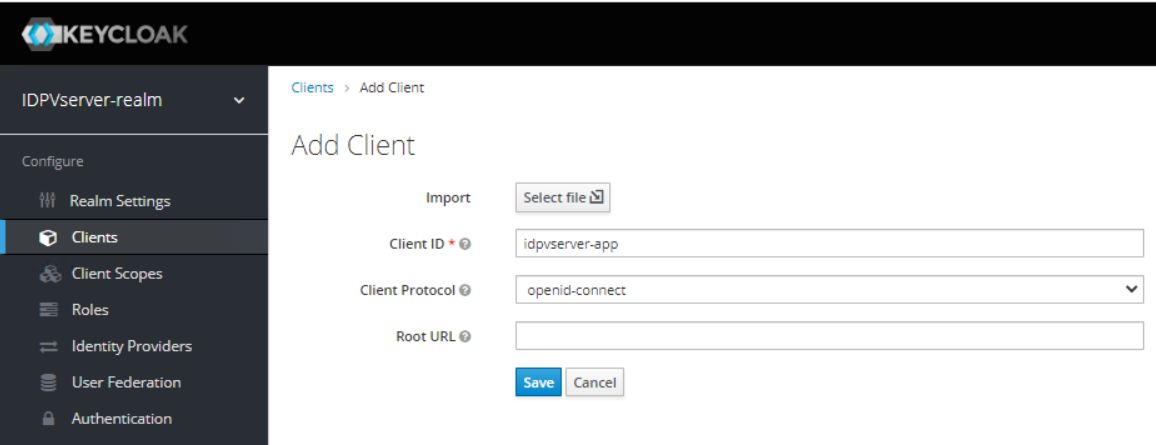

- Yeni bir istemci eklemek için sağ bölmede Oluştur'a tıklayın.

- Idpv sunucusu yapılandırmasında kullanılan istemci kimliği değerini girin .

- İstemci Protokolü alanında openid-connect'i seçin ve Kaydet'e tıklayın .

Bu, istemci ayarları sayfasını görüntüler:

Bu, istemci ayarları sayfasını görüntüler:

- Aşağıdaki ayrıntıları girin:

- Ad : Gerekiyorsa bir ad girin.

- Etkin : AÇIK olarak ayarlayın

- Giriş Teması : Açılır menüden keycloak'ı seçin.

- Erişim Türü : Açılır menüden gizli seçeneğini seçin.

- Standart Akış Etkin : AÇIK olarak ayarlayın

- Geçerli Yönlendirme URI'si : Geçerli URL'yi girin.

URL yapısı: https://<sunucu-ana bilgisayar>/*

Örneğin: https://www.idpvserver.com/

Not : Bu URL, IDPV sunucusu ana bilgisayar adına göre güncellenir.

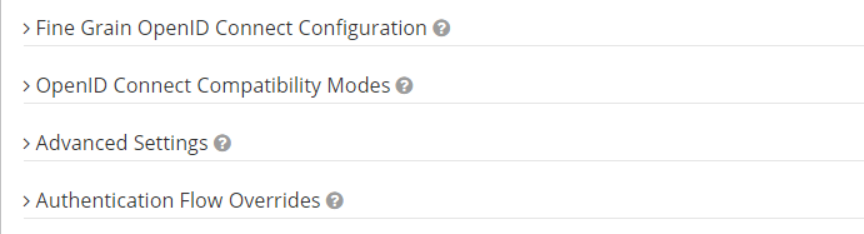

Kapsam Oluştur

Erişim Belirteci'nde gerekli talepleri göndermek için bir kapsam oluşturun:

- Sol bölmede alanı > İstemci Kapsamları'nı seçin .

- Sağ bölmede Oluştur'u tıklayın .

- Ad alanına idpvscope'u girin .

- Protokol alanında openid-connect'i seçin ve Kaydet'e tıklayın .

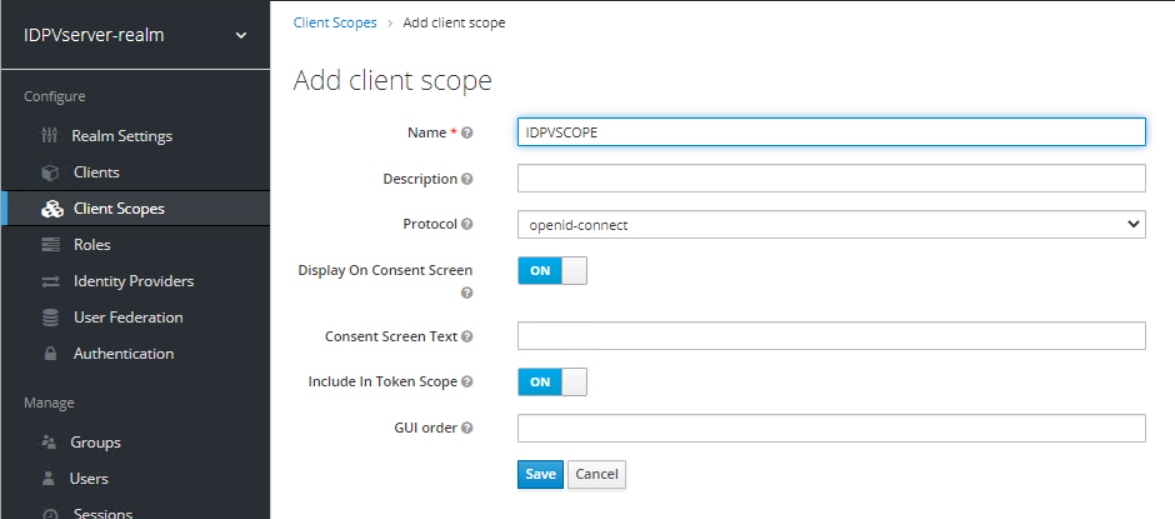

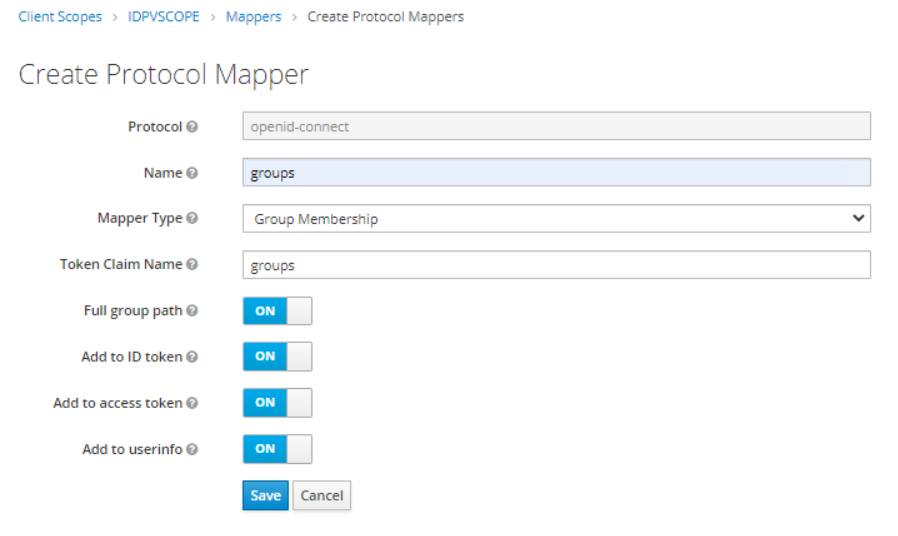

Kapsam için Eşleyiciler Oluşturun

- Gerekli istemci kapsamını seçin ve Eşleyiciler > Oluştur'a tıklayın .

- Ayrıntıları aşağıda gösterildiği gibi girin ve Kaydet'i tıklayın .

- Eşleştirici Türü İçin: Kullanıcı Özelliği

- Eşleyici Türü İçin: Grup Üyeliği

NOTSeçenek Tam Grup Yolu, Erişim ve Kimlik belirtecinde ortaya çıkan grup taleplerine '\' ekler . Buna göre dosyayı güncelleyin idp-configuration.json.

NOTTalep adı ve değerleri IDPV sunucusu yapılandırmasına bağlıdır. Kullanıcılar için akıllı kartlar oluştururken IDPV Sunucusu, idp-configuration.jsonkiracı oluşturma sırasında sağlananlara göre talebi ve değerlerini doğrular.

- Eşleştirici Türü İçin: Kullanıcı Özelliği

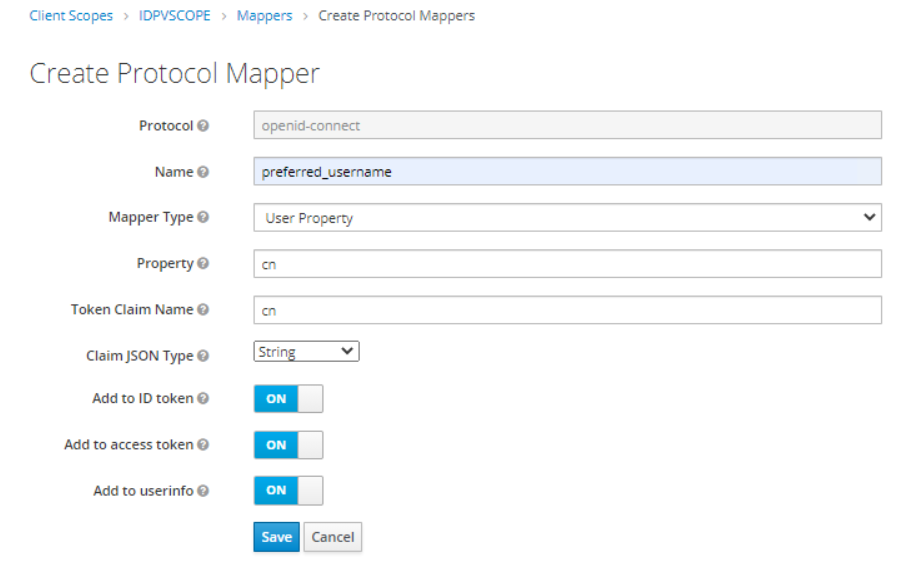

İstemciye Kapsam Atayın

Aşağıdaki adımları gerçekleştirin:

- Sol bölmede alanı > İstemciler'i seçin .

- Sağ bölmede istemciyi seçin ve Varsayılan İstemci Kapsamları alanında kapsam oluşturma bölümünde oluşturulan kapsamı seçin .

- Seçilenleri ekle'yi tıklayın .

Seçilen istemci kapsamları Atanan Varsayılan İstemci Kapsamları alanında görüntülenir.

Seçilen istemci kapsamları Atanan Varsayılan İstemci Kapsamları alanında görüntülenir.

Keycloak Sunucu Yapılandırması